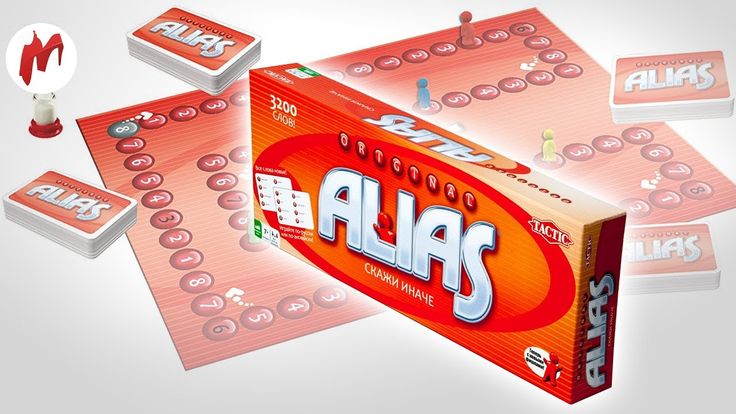

игра «Alias» — настольная игра («Скажи иначе») правилаРаздел находится в разработке

Игра «Alias» — настольная игра, которая существует давно и уже имеет ряд вариаций. Alias с английского языка переводится, как «синоним», русскоязычное название — «Скажи иначе». Игра «Alias» — это не только возможность весело провести время, но и потренировать свою дикцию и умение выступления на публике.

Мы привыкли, что «Alias» настольная игра и оформляется в виде карточек, на которых изображены слова. Как и многое материальное, карточки и слова на них заканчиваются, и играть по тем же словам уже не интересно. В такой ситуации удобно объединить усилия, и, добавляя слова в одну базу, скоро образуется большая кладовая таких слов. И игра «Скажи иначе» не будет оскудевать.

Игрa «Alias». Основные принципы. Необходимо объяснить загаданное слово команде. При этом нельзя использовать части загадываемого слова и однокоренные слова. Игра «Alias» также не одобряет использование иностранных слов, которые в переводе обозначают загаданное. Игроки противоположной команды следят за соблюдением правил. Команда должна отгадать слова в точности именно с теми же приставками, суффиксами, окончаниями и т. п. Если команда не понимает – скажи иначе.

Игра «Alias» также не одобряет использование иностранных слов, которые в переводе обозначают загаданное. Игроки противоположной команды следят за соблюдением правил. Команда должна отгадать слова в точности именно с теми же приставками, суффиксами, окончаниями и т. п. Если команда не понимает – скажи иначе.

Игрa «Alias» на проекте JollyGame. Механика. Игроки делятся на две или три команды. Указывают количество игроков в команде (если команды не равные, то количество игроков в наибольшей команде). Игрок от команды выходит и старается объяснить как можно больше слов за минуту. За каждое отгаданное он получает определенное количество баллов. Если слово не было отгадано, было пропущено или при его объяснении были нарушены правила, то очки снимаются с общекомандного счета. Команды чередуются. В течении игры каждый игрок будет объяснять столько раз, сколько вы укажите в настройках игры.

«Alias» — настольная игра, одна из тех, в которых часто возникают проблемы с отсчетом времени (песочные часы очень не удобны, да и устанавливать всегда таймер на 60 секунд не всегда удобно). Проект JollyGame будет также отсчитывать время и вести счёт. Слова в игре «Скажи иначе» будут выдаваться случайно из разных тем и разной сложности.

Вы можете поделиться впечатлениями о проекте и об игре «Скажи иначе», высказать свои замечания или пожелания, предложить новые идеи для проекта. Это можно сделать в любое время в разделе «Обсуждение», выбрав тему «игра Alias».

«Alias» — настольная игра, в которой очень влияет на интерес факт того, что слова не повторяются. Вы можете добавить слова на наш проект. Для этого необходимо воспользоваться формой «+1 слово». Заранее спасибо за участие в развитии проекта.

Ключевые слова: alias, игра alias, alias настольная игра, скажи иначе

Наш совет: игра «Рисумей» — она потребует уже объяснений без слов.

Настольная игра Алиас: описание, характеристики, правила

Основные характеристики:

- Альтернативное название: Скажи иначе, Alias

- Количество игроков: от 4

- Можно играть одному?: нет

- Для какого возраста?: от 10 лет

- Для кого подходит?: для школьников, для подростков, для взрослых, для компании, для всей семьи

- Где можно играть?: дома, на вечеринке, на дне рождения

- Жанр: ассоциации

- Тематика: развивающая

- Карточки: да

- Тренируемые навыки: воображение, развитие речи, словарный запас, знание английского

Посмотреть все характеристики

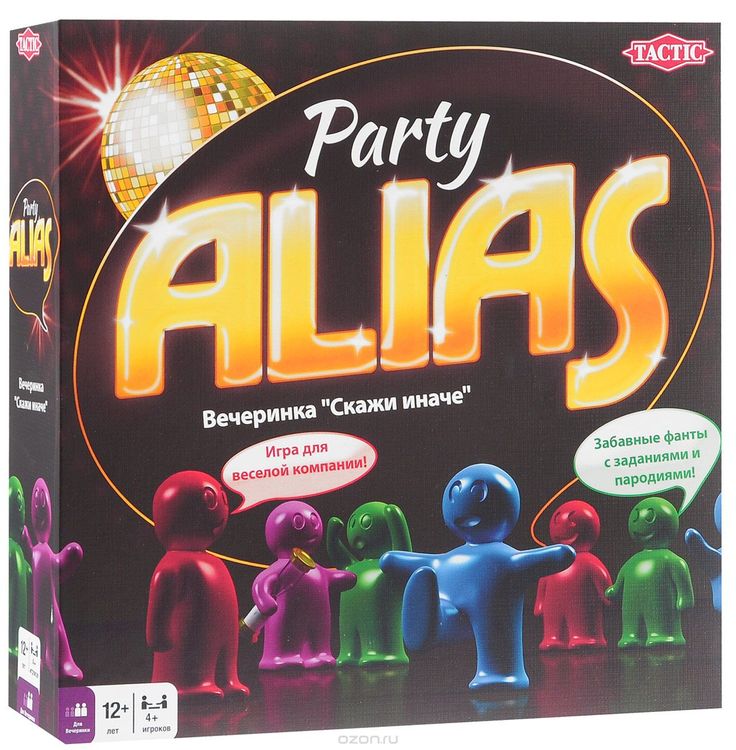

Игры, посвященные угадыванию слов, пользуются рекордной популярностью и более чем заслуженной репутацией во всем мире на протяжении многих десятилетий. И почетное место в рядах подобных развлечений занимает настольная игра Алиас (Alias), также известная многим под альтернативным названием «Скажи иначе». Здесь участникам предстоит объяснять другим игрокам слова, указанные в игровых карточках. Опираясь на многочисленные отзывы, можно уверенно охарактеризовать эту развивающую настолку как интересную, динамичную и веселую.

И почетное место в рядах подобных развлечений занимает настольная игра Алиас (Alias), также известная многим под альтернативным названием «Скажи иначе». Здесь участникам предстоит объяснять другим игрокам слова, указанные в игровых карточках. Опираясь на многочисленные отзывы, можно уверенно охарактеризовать эту развивающую настолку как интересную, динамичную и веселую.

Для кого предназначена?

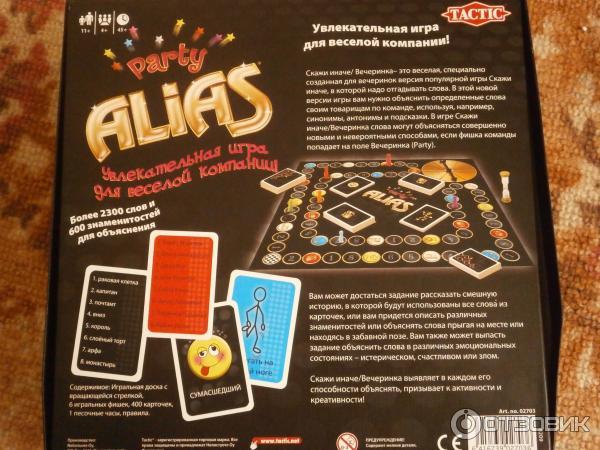

Увлекательная игра, разработанная в жанре ассоциаций, станет хорошим развлечением для любителей подобных головоломок, представляющих возрастную категорию 10+. Она поможет с интересом провести время семье и большой компании дома (рассчитана на 4-12 участников), на пикнике или вечеринке. Определяя круг участников, важно учитывать, что средняя продолжительность одной игровой сессии варьируется в диапазоне от 45 до 90 минут.

Описание

Итоговая цель игры Алиас заключается в развитии и обогащении словарного запаса. Параллельно эффективно тренируются сообразительность и воображение всех участников. Как показывает практика, для многих список слов на карточках оказывается неожиданным и проявляющим определенные пробелы в знаниях.

Параллельно эффективно тренируются сообразительность и воображение всех участников. Как показывает практика, для многих список слов на карточках оказывается неожиданным и проявляющим определенные пробелы в знаниях.

Прежде всего, необходимо акцентировать внимание на следующих важных особенностях игры.

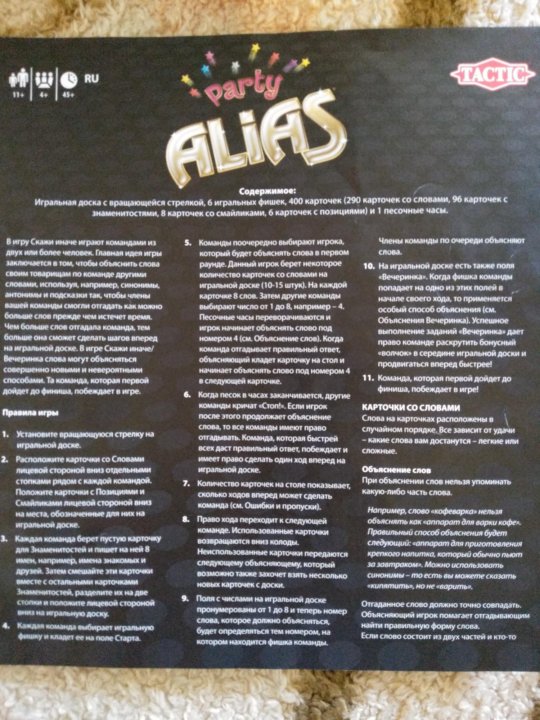

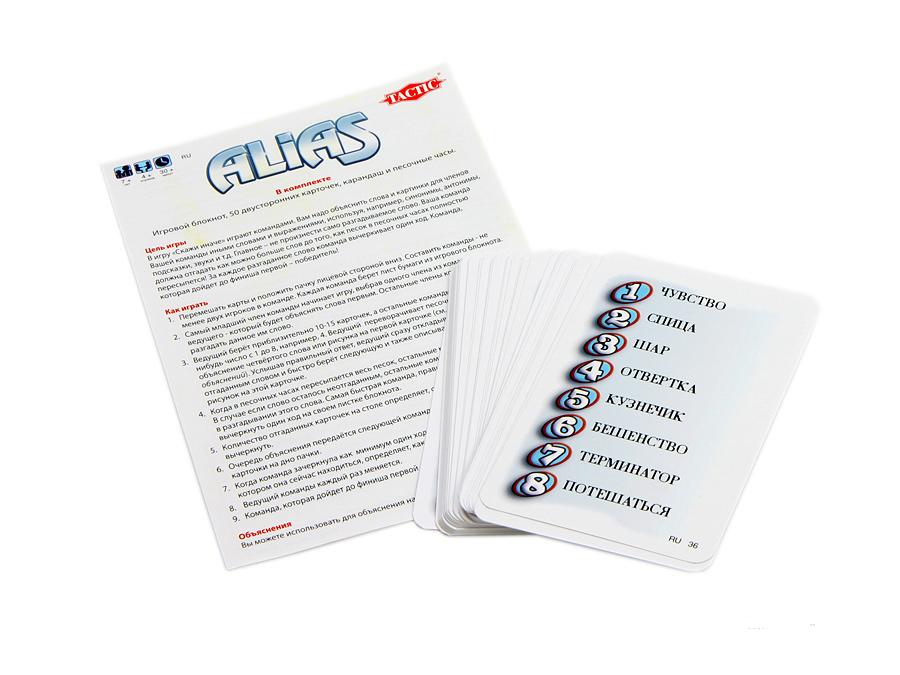

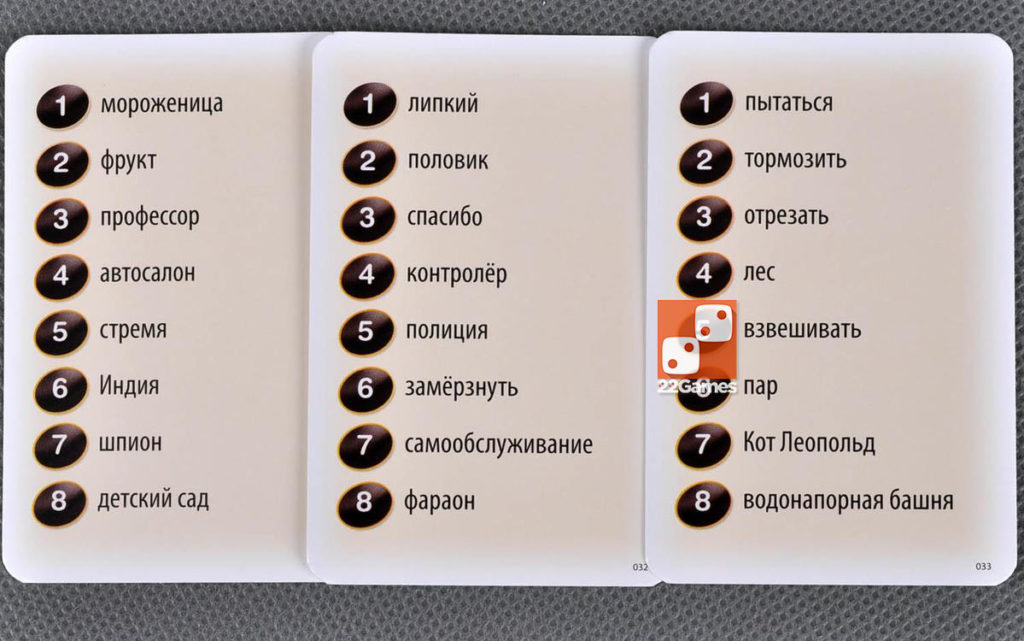

- Карточки. На каждой из них 8 слов, то есть их общее количество составляет 2400. Стоит заметить, что в некоторых версиях игры на обратной стороне карт вместо рубашки нанесены слова на английском языке.

- Игровое поле. Здесь одной из главных отличительных черт является нумерация ячеек, которая возобновляется через каждые 8 шагов. Цифрами в кружочках обозначен порядковый номер слов на карточках, которые предстоит объяснять, оказавшись в секторе.

- Количество участников. Здесь речь идет об одном из явных плюсов Алиас. Разработчиком заявлено количество игроков от 4 до 12, но можно задействовать и больше желающих. Кстати, существует и онлайн-версия, благодаря особенностям которой играть может даже один человек.

Не секрет, что есть немало настольных игр, способных увлечь участников на несколько часов, невзирая на максимальную простоту правил и механики. В ситуации с настолкой Алиас все нюансы игрового процесса будут интуитивно понятны даже детям. Но при этом она способствует активному развитию:

- словарного запаса;

- скорости реакции;

- способности коротко и по существу выражать мысли;

- аналитического мышления.

Любителям подобных развивающих игр предлагается целый арсенал версий, которые используются в качестве дополнений базового варианта и как самостоятельные игровые комплекты. Кстати, заметно усложнить и параллельно сделать настолку еще интереснее можно при помощи добавления фантов. В итоге каждый участник вместе с карточкой будет получать описание дополнительных условий. К примеру, может потребоваться произносить слова в определенной позе или с особой интонацией.

Правила

Здесь сразу же важно заметить, что правила рассматриваемой словесной игры являются общими как для базового набора, так и для всех существующих дополнений. На практике те, кто хотя бы раз сыграл в одну из версий, будут свободно ориентироваться и в других вариациях. Анализируя ключевые особенности Алиаса, стоит выделить следующие важные моменты, связанные с тем, как необходимо объяснять слова на карточках.

На практике те, кто хотя бы раз сыграл в одну из версий, будут свободно ориентироваться и в других вариациях. Анализируя ключевые особенности Алиаса, стоит выделить следующие важные моменты, связанные с тем, как необходимо объяснять слова на карточках.- Расшифровка термина, который скрыт на карточке, должна осуществляться без его прямого упоминания. Также недопустимо использование однокоренных слов. В качестве примера можно привести слова «самолет» и «летающий».

- Правилами запрещено давать объяснения по частям и на иностранных языках.

- Когда отгадана часть словосочетания, то ее можно использовать в дальнейших объяснениях.

- Использование как синонимов, так и антонимов загаданных слов является допустимым.

- Важно, чтобы команда при отгадывании уложилась в определенные временные рамки.

— Ход игры

Все участники делятся на команды, в каждой из которых должно быть 2 человека. Далее события развиваются по следующей схеме.

- Команды выбирают фишки и располагают их на игровом поле.

- Определяется очередность хода. В данном случае допустимы любые способы, которые устраивают всех участников.

- Карточки перемешиваются и делятся на две одинаковые стопки для двух команд.

- В каждой из команд выбирают тех, кто будет объяснять и угадывать слова. Как правило, в ходе игры эти роли меняются.

- Загадывающий игрок берет всю колоду карточек, запускает песочные часы и приступает к объяснению слов. И здесь важно, что задания берут не подряд и не рандомно. Выбор определяется номером, на котором оказалась фишка команды. Например, если фигурка остановилась на тройке, то объясняется слово под соответствующим номером. При получении правильного ответа карточка откладывается, игрок переходит к третьему слову на следующей. Количество ответов будет зависеть от скорости отгадывания.

Важно учитывать, что засчитываются исключительно правильные словоформы. К примеру, имеет значение число. Также ошибками будут синонимы и однокоренные слова.

Пока в часах сыплется песок, необходимо постараться дать максимальное количество правильных ответов. За каждый из них команде начисляется 1 балл, а ее фишка продвигается на одну ячейку поля вперед. Как только песок заканчивается, вторая команда должна прокричать слово «Стоп». Если в такой ситуации объяснение прервано, то обе стороны получают шанс отгадать слово на скорость и получить призовой балл. После этого разыгранные карточки помещают под низ колоды, и в дело вступает следующая команда.

За каждый из них команде начисляется 1 балл, а ее фишка продвигается на одну ячейку поля вперед. Как только песок заканчивается, вторая команда должна прокричать слово «Стоп». Если в такой ситуации объяснение прервано, то обе стороны получают шанс отгадать слово на скорость и получить призовой балл. После этого разыгранные карточки помещают под низ колоды, и в дело вступает следующая команда.

— Грабеж

На игровом поле присутствуют секторы, отмеченные фигуркой грабителя. Если команда игроков прошла мимо такого вора, то в рамках следующего хода действия будут выглядеть следующим образом:

- песочные часы не активируются;

- отгадывать придется слова на пяти карточках;

- давать ответы и, естественно, получать за них баллы имеет право любая команда.

Стоит отметить, что данный момент грабеж отсутствует в вариации игры Алиас для малышей. Это позволило частично упростить правила.

— Подсчет очков и победитель

Определение количества набранных баллов осуществляется после каждого хода. Здесь алгоритм является максимально простым:

Здесь алгоритм является максимально простым:

- каждое отгаданное слово – плюс 1 балл;

- каждая ошибка или пропуск (если участники не могут дать правильный на их взгляд ответ, то слово можно пропустить) – 1 штрафное очко.

Все штрафные карточки складываются в отдельную колоду. Кстати, пополнить данную стопку очень легко. Достаточно нарушить правило объяснения загаданного слова. Количество штрафов определяет, на сколько секторов поля команда сдвинется назад.

Определение победителя в настолке Алиас является еще более простым, чем ее правила. Пальма первенства достанется тому, кто первым доберется до финиша. Для этого необходимо будет:

- как можно быстрее и понятнее давать объяснения;

- избегать оговорок;

- исключать пропуски карточек.

В итоге победит самый быстрый и сообразительный.

Комплектация

В коробке с описываемым игровым набором присутствуют следующие компоненты:

- игровое поле, оснащенное счетчиком для фиксации отгаданных слов, – 1;

- игровые карточки – 300;

- разноцветные фишки в виде фигурок – 6;

- часы песочные – 1.

Основные характеристики

- Альтернативное название

- Скажи иначе, Alias

- Количество игроков

- от 4

- Можно играть одному?

- нет

- Для какого возраста?

- от 10 лет

- Для кого подходит?

- для школьников, для подростков, для взрослых, для компании, для всей семьи

- Где можно играть?

- дома, на вечеринке, на дне рождения

- Длительность партии

- 45-90 минут

- Короткая (быстрая)

- нет

Особенности

- Жанр

- ассоциации

- Тематика

- развивающая

- Тренируемые навыки

- воображение, развитие речи, словарный запас, знание английского

- Кооперативная (командная)

- да

- Смешная

- да

- Азартная

- нет

- Спортивная

- нет

- Активная

- нет

- Классическая

- да

- Сложная

- нет

- Простая

- да

- Звуковые эффекты

- нет

- Световые эффекты

- нет

- Подойдет начинающему

- да

Комплектация

- Карточки

- да

- Жетоны

- нет

- Кубик и фишки

- нет

- Фишки

- да

- Миниатюры (фигурки)

- нет

- Буквы

- нет

- Шарики

- нет

- Магнитная

- нет

- Электронная

- нет

- Деревянная

- нет

- Интерактивная

- да

Отзывы

Пока нет ни одного отзыва. Вы можете написать свой отзыв, чтобы помочь другим читателям.

Вы можете написать свой отзыв, чтобы помочь другим читателям.

Псевдонимы — документация OPNsense

Псевдонимы — это именованные списки сетей, хостов или портов, которые можно использовать как единое целое. путем выбора псевдонима в различных поддерживаемых разделах брандмауэра. Эти псевдонимы особенно полезны для сокращения правил брандмауэра и минимизации изменения.

Псевдонимы можно добавлять, изменять и удалять через Брандмауэр ‣ Псевдонимы.

Типы псевдонимов

OPNsense предлагает следующие типы псевдонимов:

Тип | Описание |

|---|---|

Хосты | Отдельные хосты по IP или полному доменному имени или исключения узлов (начинается со знака «!») |

Сети | Вся сеть частн. 192.168.1.1/24 или сеть исключение например !192.168.1.0/24 |

Порты | Номера портов или диапазон портов, например 20:30 |

MAC-адреса | MAC-адрес или частичный MAC-адрес, например |

URL (IP-адреса) | Таблица IP-адресов, которые извлекаются один раз |

Таблицы URL-адресов (IP-адреса) | Таблица IP-адресов, которые регулярно извлекаются

интервалы. |

ГеоIP | Отдельные страны или целые регионы |

Сетевая группа | Объединение псевдонимов разных типов сетей в один |

Динамический хост IPv6 | Запись узла, которая будет автоматически обновляться при изменении префикса |

АСН BGP | Сопоставляет номера автономных систем (AS) с сетями где они несут ответственность. |

Внутренний (автомат) | Внутренние псевдонимы, которыми управляет продукт |

Внешний (расширенный) | Псевдоним, управляемый извне, обрабатывает только заполнитель. Контент установлен из другого источника (плагин, вызов API и т. д.) |

Хосты

Хосты могут быть введены как один IP-адрес, диапазон (разделенный знаком минус, например, 10.0.0.1-10. )

или полное доменное имя. 0.0.10

0.0.10

При использовании полного доменного имени имя будет периодически разрешаться (по умолчанию каждые 300 секунд).

- Образец

Допустим, мы хотим создать таблицу псевдонимов для www.youtube.com

Примените изменения и посмотрите на содержимое нашей только что созданной таблицы pf.

Перейдите в Брандмауэр ‣ Диагностика ‣ Псевдонимы и выберите нашу только что созданную таблицу youtube.

Как видите, для этого домена существует несколько IP-адресов.

Совет

Чтобы изменить интервал разрешения псевдонима домена, перейдите в Брандмауэр ‣ Настройки ‣ Дополнительные и установите Интервал разрешения псевдонимов на количество секунд для обновления.

Тип хоста Псевдонимы могут содержать исключаемые хосты.

Адреса исключений начинаются с «!» (например, !192.168.0.1) и может использоваться для исключения хостов из псевдонимов сетевых групп.

Предупреждение

Обратите внимание, что действие Flush не является постоянным!

«заподлицо» означает сброс текущего содержимого псевдонима, который будет повторно заполнен, если это не внешний тип, так что флеш в большинстве случаев не очень полезен.

То же самое относится к вызову API alias_util flush

Сети

Сети указаны в формате бесклассовой междоменной маршрутизации (CIDR). Использовать правильная маска CIDR для каждой записи. Например, /32 указывает один хост IPv4, или /128 указывает один хост IPv6, тогда как /24 указывает 255.255.255.0 и /64 указывает обычную сеть IPv6. Псевдонимы типа сети могут содержать исключаемые хосты или сети. Адреса исключений начинаются с «!» знак (например, !192.168.0.0/24) и может использоваться для исключить хосты или сети из текущего псевдонима или псевдонима сетевой группы

Помимо нотации CIDR, можно также использовать подстановочную маску

чтобы соответствовать диапазонам хостов или сетей.

Совет

Чтобы сопоставить все серверы, оканчивающиеся на .1 в сетях 192.168.X.1, используйте определение подстановочного знака, например 192.168.0.1/0.0.255.0

Порты

Порты могут быть указаны как одно число или диапазон с двоеточием : . Например, чтобы добавить диапазон от 20 до 25, нужно ввести 20:25 в поле 9.0165 Порт(ы) раздел.

MAC-адреса

Аппаратные MAC-адреса могут быть указаны как (частичное) шестнадцатеричное значение, например F4:90:EA , чтобы соответствовать всем адресам из

Deciso или f4:90:ea:00:00:01 для соответствия одному элементу (ввод нечувствителен к регистру).

Функционирование этих псевдонимов примерно такое же, как и имен хостов в псевдонимах типа хоста, они разрешаются при периодическом

интервалы из таблиц arp и ndp .

Предупреждение

Имейте в виду, что аппаратные адреса могут быть подделаны (https://en. wikipedia.org/wiki/MAC_spoofing), что не делает

фильтры на них более безопасные, чем ip адреса никак.

wikipedia.org/wiki/MAC_spoofing), что не делает

фильтры на них более безопасные, чем ip адреса никак.

Примечание

Поскольку сопоставления между адресами и MAC-адресами периодически разрешаются, фактическая ситуация может отличаться, вы можете всегда проверяйте Брандмауэр -> Диагностика -> Псевдонимы, чтобы проверить текущее содержимое псевдонима.

Таблицы URL-адресов

Таблицы URL-адресов можно использовать для получения списка IP-адресов с удаленного сервера. Существует несколько бесплатных списков IP-адресов, в первую очередь «Не маршрутизировать». Or Peer» от Spamhaus.

Примечание

Содержимое извлекаемого файла должно содержать один адрес IPv[4|6] в строке, строки, начинающиеся с пробела , двоеточие (, ), точка с запятой (; ), вертикальная черта ( | ) или решетка ( # ) будут игнорироваться.

GeoIP

С псевдонимом GeoIP вы можете выбрать одну или несколько стран или целых континентов для блокировки

или разрешить. Используйте флажок для переключения всех , чтобы выбрать все страны в пределах заданного

область, край.

Используйте флажок для переключения всех , чтобы выбрать все страны в пределах заданного

область, край.

Для использования GeoIP необходимо настроить источник в Брандмауэре ‣ Псевдонимы -> вкладка настроек GeoIP, чаще всего используемым источником является MaxMind, для которого у нас есть инструкции: Настройка MaxMind GeoIP

Настроенный URL-адрес должен указывать на zip-файл, содержащий следующие файлы csv:

Имя файла | Назначение | Формат | Пример |

|---|---|---|---|

%prefix%-locations-en.csv | отображает географические местоположения в страны ISO | geoname_id,country_iso_code | 1,НЛ |

%prefix%-IPv4.csv | Сети IPv4 | сеть,geoname_id | 2. |

%префикс%-IPv6.csv | Сети IPv6 | сеть,geoname_id | 2001:470:1f15:210::/64,1 |

%prefix% может использоваться для идентификации продукта и/или поставщика, в случае MaxMind эти файлы называются

Например, GeoLite2-Country-Locations-en.csv , GeoLite2-Country-Blocks-IPv4.csv , GeoLite2-Country-Blocks-IPv6.csv .

Совет

Списки географических IP-адресов могут быть довольно большими, особенно при использовании IPv6. При создании правил всегда старайтесь свести к минимуму количество адреса, необходимые в вашем выборе. Обычно можно выбрать все страны мира, не являющиеся Нидерландами. например, переписаны только адреса из Нидерландов.

Совет

Если количество элементов больше, чем выделенный размер псевдонима, вы можете выделить больше памяти для псевдонимов. Брандмауэр ‣ Настройки ‣ Дополнительно : Максимальное количество записей в таблице брандмауэра

Сетевая группа

Объединение различных псевдонимов сети в один, этот тип псевдонима принимает псевдонимы других типов хостов (сети, хосты, …). Хотя вложение возможно и с другими типами псевдонимов, этот тип отображает только действительные псевдонимы, что упрощает администрирование, функционально

псевдоним типа

Хотя вложение возможно и с другими типами псевдонимов, этот тип отображает только действительные псевдонимы, что упрощает администрирование, функционально

псевдоним типа Networks может делать то же самое, но использует другое представление.

Динамический хост IPv6

Динамический хост IPv6 используется, когда система использует динамический префикс в локальной сети, интерфейс отслеживания. Когда префикс изменения, либо из-за изменения префикса провайдером по желанию, либо из-за изменения префикса при сбросе WAN-соединения, любой псевдоним содержащий адрес клиента, такого как сервер в локальной сети, больше не будет действительным.

Например, вы получаете префикс 2001:db8:2222:2800::/56. У вас есть префикс /56, и если идентификатор отслеживания был установлен на 0 для вашего LAN, у вас будет диапазон адресов в вашей локальной сети от 2001:db8:2222:2800:: до 2001:db8:2222:2800:FFFF:FFFF:FFFF:FFFF.

Вы хотите запустить в своей локальной сети сервер, доступный из глобальной сети, поэтому вы назначаете ему статический адрес

2001:db8:2222:2800:1000:1000::1 и создайте правило, разрешающее доступ трафика к серверу.

При изменении префикса этот статический адрес становится недействительным, поэтому для создания псевдонима необходимо использовать динамический хост IPv6. адрес для записи брандмауэра, которая автоматически отслеживает префикс и изменяет правило.

Динамический псевдоним хоста всегда будет разделяться на границе /64, он займет старшие 64 бита из выбранного вами интерфейса и младшие 64 бита от введенного вами адреса. Размер делегирования префикса не имеет значения.

Создайте новый псевдоним динамического хоста IPv6 и введите только суффикс адреса, в этом примере мы введем младшие 64 бит адреса, вы должны ввести ::1000:1000:0000:1, обратите внимание на ‘::’ в начале адреса, вы ДОЛЖНЫ всегда начинать адрес с ‘::’. Вам не нужно вводить размер после адреса, т. е. /128, так как он предполагается автоматически.

Выберите интерфейс, который вы хотите использовать в качестве источника старших 64 бит, в этом случае мы выберем интерфейс LAN.

При изменении префикса адрес псевдонима будет обновлен в правилах брандмауэра, допустим, ваш префикс изменится на 2001:db8:2222:3200::/56 правило обновляется, и запись для вашего сервера в брандмауэре автоматически обновляется до 2001:db8:2222:3200:1000:1000::1

Возьмем другой пример, у вас есть делегирование префикса /48, у вас есть два интерфейса LAN и сервер на каждом. Вам понадобится

для создания двух отдельных записей узла Dynamic IPv6, по одной для каждой локальной сети. Для простоты мы будем использовать один и тот же адрес для каждого

server на каждом интерфейсе, вы должны ввести ::aaaa:bbbb:cccc:0001 в качестве адреса.

Вам понадобится

для создания двух отдельных записей узла Dynamic IPv6, по одной для каждой локальной сети. Для простоты мы будем использовать один и тот же адрес для каждого

server на каждом интерфейсе, вы должны ввести ::aaaa:bbbb:cccc:0001 в качестве адреса.

Старшие 64 бита, взяты из интерфейса LAN 1 | Младшие 64 бита — адрес вашего сервера |

|---|---|

Сервер 1: 2a02:1234:5678:0000 | аааа:bbbb:cccc:0001 |

GUA-адрес сервера 1: 2a02:1234:5678:0000:aaaa:bbbb:cccc:0001 | |

Старшие 64 бита, взятые из интерфейса LAN 2 | Младшие 64 бита — адрес вашего сервера |

|---|---|

Сервер 2: 2a02:1234:5678:0001 | аааа:bbbb:cccc:0001 |

Адрес сервера 2 GUA: 2a02:1234:5678:0001:aaaa:bbbb:cccc:0001 | |

Префикс меняется, в данном случае у нас префикс /48, поэтому новый префикс 2a02:1234:5679/48 наши псевдонимы будут обновлены, чтобы дать нам следующие адреса:

LAN 1: Сервер 1 Адрес GUA: | 2a02:1234:5679:0000:aaaa:bbbb:cccc:0001 |

LAN 2: адрес GUA сервера 2: | 2a02:1234:5679:0001:аааа:bbbb:cccc:0001 |

Вы можете ввести несколько адресов, например, если у вас есть несколько серверов в одном сегменте локальной сети, просто добавьте суффикс для каждого из них. В приведенном ниже примере у нас есть три сервера.

В приведенном ниже примере у нас есть три сервера.

BGP ASN

С этим типом псевдонима вы можете выбирать сети по их ответственным сторонам.

Стороны, использующие BGP, сообщают друг другу адреса, за которые они несут ответственность.

Например, Cloudflare использует номер AS 13335 , Microsoft, как известно, использует 8075 .

Более подробная информация о том, как назначаются адреса, объясняется в Википедии. в сценариях, где вы хотите отправить новые записи из внешних программ. Например, специальные функции блокировки или внешние инструменты, передающие контроль доступа к вашему брандмауэру.

В Брандмауэре ‣ Диагностика ‣ Псевдонимы вы всегда можете проверить текущее содержимое внешнего псевдоним и немедленно добавлять или удалять записи.

Совет

При изменении содержимого псевдонима, используемого в правилах брандмауэра с включенным отслеживанием состояния, может потребоваться

удалить конкретное состояние до того, как новое правило станет активным. (см. Брандмауэр ‣ Диагностика ‣ Дамп состояний )

(см. Брандмауэр ‣ Диагностика ‣ Дамп состояний )

Подсказка

Поскольку OPNsense не затрагивает внешние псевдонимы, вы можете использовать pfctl прямо в скриптах для управления

его содержание. (например, pfctl -t MyAlias -T добавить 10.0.0.3 , чтобы добавить 10.0.0.3 к MyAlias )

Внутренние (автоматически)

Внутренние псевдонимы имеют префикс 6_, поэтому их легко идентифицировать 6_9060 _ не пересекаются ни с какими пользовательскими. Эти псевдонимы помогают определить содержание некоторых внутренних понятий, таких как «сеть LAN». С использованием пункт меню Брандмауэр->Диагностика->Псевдонимы, вы можете в любой момент проверить их содержимое.

Использование псевдонимов в правилах брандмауэра

Псевдонимы могут использоваться в правилах брандмауэра для облегчения администрирования больших списков.

Например, нам может понадобиться список удаленных IP-адресов, которые должны иметь доступ к

определенные услуги, когда что-то меняется, нам нужно только обновить список.

Давайте создадим простой псевдоним, чтобы разрешить 3 удаленным IP-адресам доступ к серверу ipsec для туннельного соединения между сайтами:

192.168.100.1

192.168.200.2

192.168.202.2

Мы называем наш список remote_ipsec и соответствующим образом обновляем правила нашего брандмауэра.

Примечание

Значок списка обозначает правило с псевдонимом.

Экспорт/Импорт

Страница администрирования псевдонимов (Брандмауэр ‣ Псевдонимы) содержит кнопку загрузки и загрузки в нижнем колонтитуле таблицы, с помощью этой функции вы можете

объединить псевдонимы в конфигурацию и загрузить отформатированный список json всех псевдонимов в системе.

Поскольку данные проверяются перед вставкой, не должно быть возможности импортировать дефектные данные (если импорт не удается, отображается список ошибок).

Совет

При переносе иногда проще изменить сразу несколько элементов в текстовом редакторе. Эта функция может легко

использоваться для облегчения этого, с ограничением риска неправильной конфигурации (поскольку элементы проверяются так же, как и ввод одного элемента).

Эта функция может легко

использоваться для облегчения этого, с ограничением риска неправильной конфигурации (поскольку элементы проверяются так же, как и ввод одного элемента).

Добавление новых записей с помощью нашего API

Конечные точки из alias_util можно легко использовать для добавления новых записей в псевдоним (или удаления существующих). В случае внешнего псевдонима эти элементы не будут сохраняться после перезагрузки, что может быть практично в некоторых случаях использования (например, большие часто меняющиеся списки).

Документ «Использование API» содержит шаги, необходимые для создания ключа API и секрета, далее вы можете просто позвонить та же конечная точка, что и пользовательский интерфейс.

Ниже показано, как добавить 10.0.0.2 на псевдоним MyAlias , использующий небезопасное соединение (самозаверяющий сертификат) на

хост opnsense.firewall с curl . Опция verbose предоставляет более подробную информацию о данных, которыми обмениваются

две машины.

завиток \

--header "Тип контента: приложение/json" \

--базовый \

--user "ключ: секрет" \

--запрос POST \

--ненадежный \

--подробный \

--data '{"адрес":"10.0.0.2"}' \

https://opnsense.firewall/api/firewall/alias_util/add/MyAlias

Примечание

Добавление псевдонимов с помощью /api/firewall/alias_util/add/ поддерживается только для псевдонимов хоста, сети и внешнего типа

Исключения

Таблицы брандмауэра Pf поддерживают исключения (или исключения) адресов. Эту функцию можно использовать в одном псевдониме или в комбинированном (сетевом тип группы) Псевдонимы. См. (https://www.freebsd.org/doc/handbook/firewalls-pf.html 30.3.2.4).

Вложение

Для псевдонимов хоста и сети возможно вложение, это может значительно упростить управление, поскольку отдельные элементы могут должным образом называться и группироваться в разделы для администрирования.

Например, мы определяем 4 сервера среди 2 критических, используя разные наборы правил:

server_a {10.

0.1.1}

0.1.1}server_b {10.0.1.2}

server_c {10.0.1.100}

server_d {10.0.1.200}

критические_серверы {server_a, server_b}

другие_серверы {server_c, server_d}

серверов { критические_серверы , другие_серверы}.

Псевдоним серверов будет содержать все 4 адреса после настройки.

Также есть возможность комбинировать разные Псевдонимы с Псевдонимами, состоящими из исключений. Например, есть псевдоним «FireHOL», который использует обширный раскрывающийся список externl, и два псевдонима, которые содержат исключения подсети и хоста. Можно создать Сетевую группу (объединенную) Псевдоним («FireHOL_with_exclusions»):

FireHOL {https://raw.githubusercontent.com/firehol/blocklist-ipsets/master/firehol_level1.netset}

подсети_исключения {!127.0.0.0/8, !0.0.0.0/8}

hosts_exclusions {!8.8.

8.8}

8.8}FireHOL_with_exclusions {FireHOL, subnets_exclusions, hosts_exclusions}

FireHOL_with_exclusions Псевдоним будет содержать все записи из Псевдонима FireHOL, за исключением адресов из псевдонимов исключений.

Всегда полезно проверить, включен ли адрес в Alias через Firewall ‣ Diagnostics ‣ pfTable

Spamhaus

The Spamhaus Списки запрета маршрутизации или пиринга DROP (Не маршрутизировать или пиринговать) и EDROP являются рекомендательными списками «отбрасывать весь трафик», состоящий из сетевых блоков, которые «захвачены» или сданы в аренду профессиональными спамерами или киберпреступные операции (используются для распространения вредоносных программ, троянских загрузчиков, контроллеры ботнета). Списки DROP и EDROP — это крошечное подмножество SBL. предназначен для использования брандмауэрами и оборудованием маршрутизации для фильтрации вредоносных трафик из этих сетевых блоков.

Источник: https://www. spamhaus.org/drop/

spamhaus.org/drop/

- Загрузки

Список DROP

Список EDROP

Чтобы настроить списки DROP и EDROP в сочетании с правилами брандмауэра, прочтите: Настройка Spamhaus (E)DROP

Конфигурация псевдонима получателя OpenPGP | Справка Thunderbird

На этой странице описана функция псевдонима получателя OpenPGP, которая доступна начиная с версии Thunderbird 78.9..1.

В конфигурации по умолчанию Thunderbird может отправлять зашифрованную электронную почту с помощью OpenPGP, если у вас есть открытый ключ получателя, вы согласились использовать открытый ключ, а идентификатор пользователя в открытом ключе совпадает с адресом электронной почты получателя.

Функция псевдонима позволяет отправлять электронную почту с использованием любого открытого ключа OpenPGP, технически приемлемого для ядра OpenPGP Thunderbird, независимо от идентификаторов пользователей, содержащихся в открытом ключе.

Изначально для управления псевдонимами не предоставляется пользовательский интерфейс, требуется ручное редактирование текстового файла в формате JSON.

Псевдоним может быть определен для определенного адреса электронной почты (более высокий приоритет) или для всех адресов электронной почты домена (более низкий приоритет, используется, если не определен псевдоним, точно совпадающий с адресом электронной почты получателя). Если для адреса электронной почты получателя не найден ни псевдоним электронной почты, ни псевдоним домена, то Thunderbird выполнит обычный поиск принятого ключа по идентификатору пользователя.

Псевдонимы ключей могут быть указаны 16-значным идентификатором или полным отпечатком пальца. Все открытые ключи, определенные псевдонимом, должны быть доступны, не просрочены, не отозваны и поддерживать шифрование. Открытые ключи будут использоваться, даже если они все еще находятся в неопределенном состоянии, перечисление в файле псевдонимов считается переопределением обычного требования принятия. Однако открытые ключи, помеченные как отклоненные, использовать нельзя. Если обнаружена проблема с каким-либо ключом, определенным в псевдониме, использование псевдонима и отправка сообщения запрещены. Проблемы с псевдонимами регистрируются в консоли ошибок Thunderbird.

Однако открытые ключи, помеченные как отклоненные, использовать нельзя. Если обнаружена проблема с каким-либо ключом, определенным в псевдониме, использование псевдонима и отправка сообщения запрещены. Проблемы с псевдонимами регистрируются в консоли ошибок Thunderbird.

Чтобы разрешить использование псевдонимов, вы должны вручную создать текстовый файл и настроить Thunderbird для использования этого файла.

Чтобы настроить и включить файл псевдонима, откройте настройки, редактор конфигурации. Установите параметр mail.openpgp.alias_rules_file в пустую строку (по умолчанию), чтобы отключить использование псевдонимов. Чтобы использовать файл, который вы вручную скопировали в каталог профиля, введите его имя без пути (например, openpgp_alias_to_keys.json, символы / или \\ не допускаются). Чтобы использовать файл, хранящийся в другом месте вашей системы, вы можете ввести полный URL-адрес file://.

Обратите внимание, что в это время файл будет прочитан Thunderbird, но не изменен. Если в будущей версии Thunderbird будет добавлен пользовательский интерфейс для редактирования правил псевдонимов, файл будет перезаписан.

Если в будущей версии Thunderbird будет добавлен пользовательский интерфейс для редактирования правил псевдонимов, файл будет перезаписан.

Файл, редактируемый вручную, должен иметь следующую структуру:

{

"description": "Правила псевдонимов Thunderbird OpenPGP",

"правила": [

{

"домен": "domain1.example.com",

"ключи": [

{

"description": "Все для domain1.example.com",

"отпечаток пальца": "EB85BB5FA33A75E15E944Э63Ф231550К4Ф47Э38Э"

}

]

},

{

"домен": "domain2.example.com",

"ключи": [

{

"description": "domain2.example.com ребята",

«отпечаток пальца»: «D1A66E1A23B182C9980F788CFBFCC82A015E7330»

}

]

},

{

"email": "[email protected]",

"ключи": [

{

"описание": "Джон",

«отпечаток пальца»: «D1A66E1A23B182C9980F788CFBFCC82A015E7330»

},

{

"описание": "Ева",

"id": "F231550C4F47E38E"

}

]

}

]

}

Обратите внимание, что описания необязательны.

После того, как вы предоставили конфигурацию псевдонима, вы можете протестировать ее следующим образом:

Начать составлять новое сообщение. Введите получателя, который должен соответствовать одному из определений вашего псевдонима. Убедитесь, что в качестве технологии для этого сообщения выбран OpenPGP. Нажмите кнопку безопасности, чтобы просмотреть информацию о безопасности сообщения.

Найдите строку, содержащую адрес электронной почты получателя, который, как вы ожидаете, будет соответствовать вашему правилу псевдонима. Если проблема была обнаружена, статус должен отображаться как «Проблема с псевдонимом». Если псевдоним работает, вы увидите статус «a -> b», указывающий, что адрес будет сопоставлен с чем-то другим.

Если это не работает должным образом, откройте консоль ошибок (Инструменты меню, Веб-разработчик), она может содержать дополнительную информацию.

Если вы хотите проверить, используются ли правильные ключи, вы можете сделать это без фактической отправки сообщения.

21.241.0/28,1

21.241.0/28,1 0.1.1}

0.1.1} 8.8}

8.8}