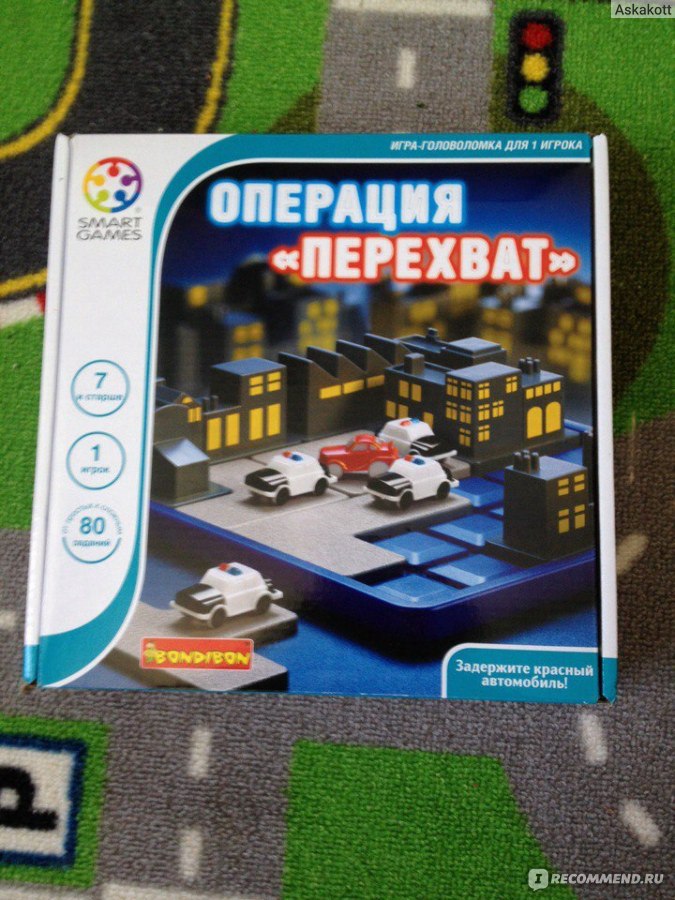

Логическая игра Операция перехват Bondibon

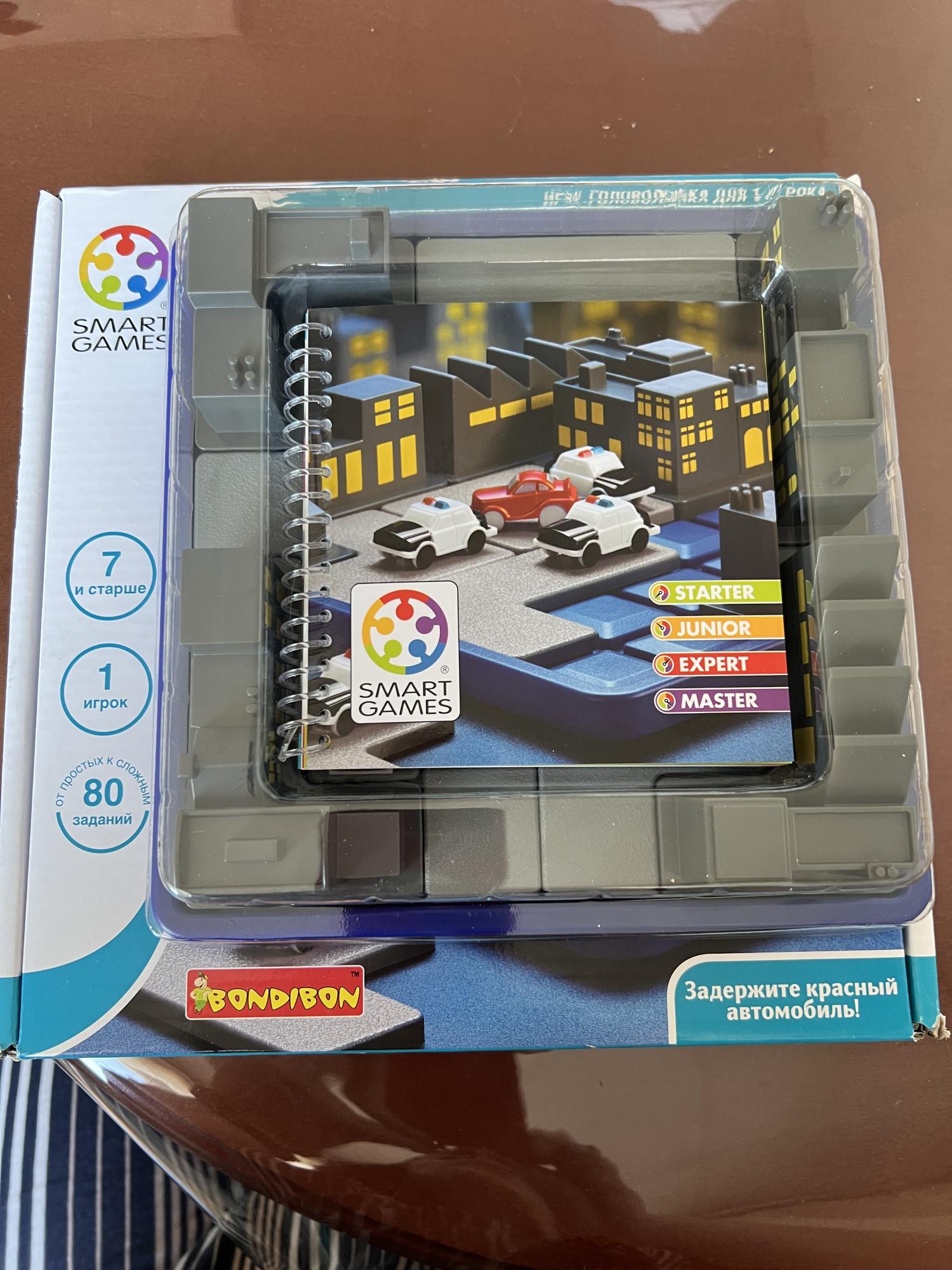

Логическая игра «Операция перехват Bondibon» это захватывающая, потрясающая игра от Bondibon. Игрок тут выступает в роли защитника правопорядка. В его обязанность входит защитить город и остановить всех преступников, как бы изощренны не были их планы! А оружием игрока будет его ум! Игра развивает аналитическое мышление, абстрактное мышление, тактическое и стратегическое мышление, память, восприятие различий у схожих предметов терпение, усидчивость, интеллект, внимание, комбинаторное мышление (нужно складывать вместе несколько фактов), мотивационную сферу (стремление к достижению успеха), сообразительность, целеустремленность, расчет. Станьте героем! Покажите свое превосходство! Только вперед!

Правила настольной игры Операция перехват Bondibon

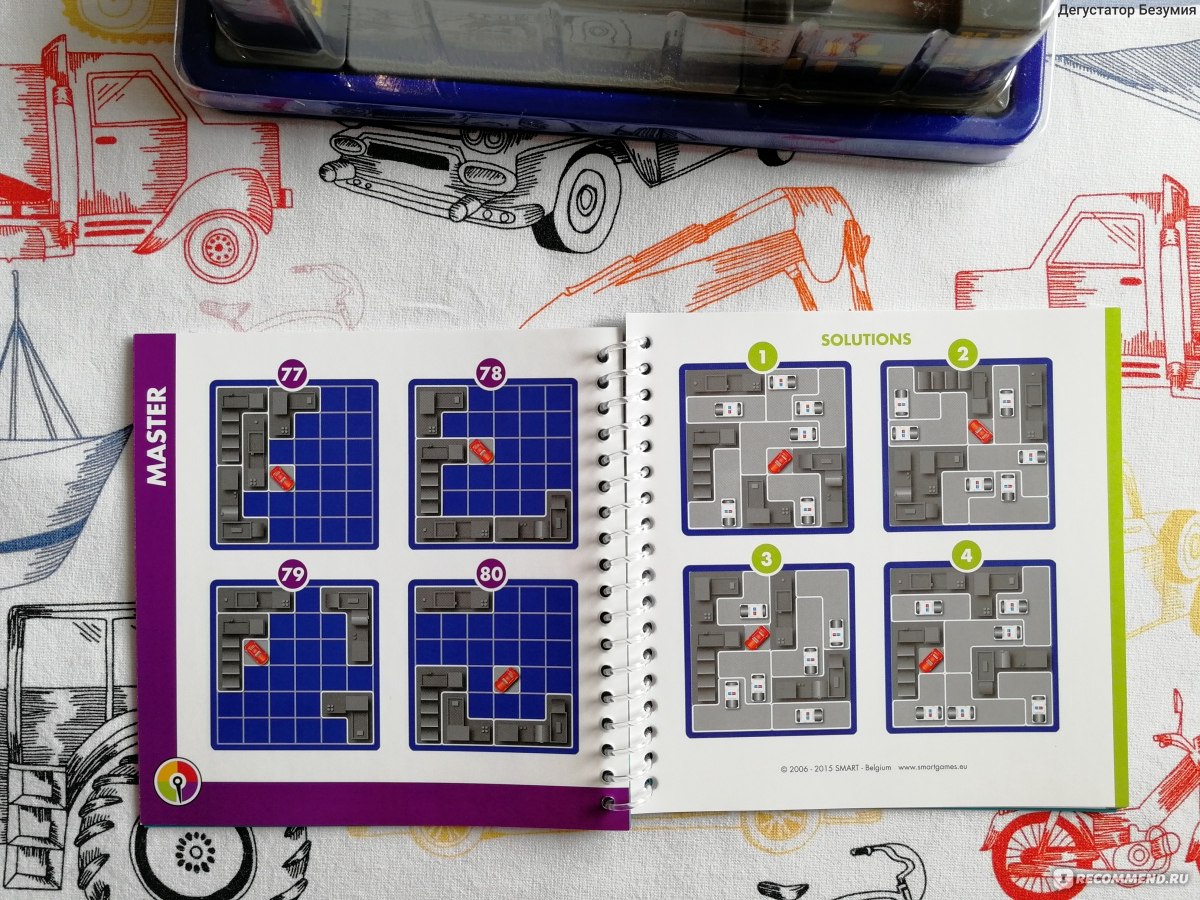

Выбери задание. Расположи пазл с красной машиной и пазлы с домами на игровой доске. Эти пазлы нельзя переставлять вовремя выполнения выбранного задания. Расставь 6 полицейских машин на игровой доске таким образом, чтобы заблокировать красную машину.

Цель настольной игры Операция перехват Bondibon

Пройти все 60 заданий игры, правильно расставляя машины.

Для кого эта игра

Возраст участников: от 7 лет. Количество участников: 1 игрок.

Игра Операция перехват Bondibon развивает аналитическое мышление, абстрактное мышление, тактическое и стратегическое мышление, память, восприятие различий у схожих предметов терпение, усидчивость, интеллект, внимание, комбинаторное мышление (нужно складывать вместе несколько фактов), мотивационную сферу (стремление к достижению успеха), сообразительность, целеустремленность, расчет. Эта игра создана для настоящих героев, любителей ответственных заданий и полицейских историй.

Состав настольной игры Операция перехват Bondibon

· Игровое поле

· 4 элемента с домами

· 1 элемент с красной машинкой преступника

· 6 элементов с полицейскими машинами

· Книжка с 60 заданиями и правилами игры

Купить Настольную игру Операция перехват Bondibon Вы можете в магазине настольных и развивающих игр «Игры Почемучек»

Оставить свой отзыв о настольной игре Операция перехват Bondibon (понравилось/не понравилось и почему) Вы можете чуть ниже в разделе

| Артикул: | BB0353 |

| Возраст: | от 7 до 12 лет от 12 лет |

| Пол: | Мальчик Девочка |

| Коллекции: | Оригинальные подарки для мальчиков |

ms-marvelbbmbl

Мисс Марвел 1 сезон. смотреть онлайн Сериал Мисс Марвел смотреть онлайн бесплатно все серии Сериал Мисс Марвел 1 сезон смотреть онлайн все серии подряд в хорошем качестве hd 1080

смотреть онлайн Сериал Мисс Марвел смотреть онлайн бесплатно все серии Сериал Мисс Марвел 1 сезон смотреть онлайн все серии подряд в хорошем качестве hd 1080

26.05.2022

Демидова Юлия

Игру однозначно рекомендую. Она на 1 игрока (в это время маме можно успеть что-нибудь сделать). На логическое мышление. Есть 80 заданий, которые идут от простого к сложному. Ребенку сейчас 4,5 года, мальчик, но ему интересно. Занимает его около 15 -20 минут. Этого достаточно для такого возраста. В игре написано, что она с 7 лет, но например без заданий она и с 4 лет спокойно подходит. Купила по совету с Инстаграма нейропсихолога Валенины Паевской и ничуть не пожалела.

15.06.2018

Добавить отзыв

Общая оценка:- Оставлять отзывы могут только зарегистрированные и авторизованные пользователи.

- Пользователи, оставляющие отзывы, несут полную правовую ответственность за их содержание.

- В отзывах сохраняется авторская орфография и пунктуация.

- В отзывах запрещено:

- Использовать нецензурные выражения, оскорбления и угрозы

- Публиковать адреса, телефоны и ссылки содержащие прямую рекламу

- Писать просьбы найти какой-либо товар или любые другие посторонние тексты

- Писать отвлеченные от темы и бессмысленные комментарии

Логическая игра Bondibon Операция Перехват арт.

SG 250 RU Bondibon ВВ0353 оптом

SG 250 RU Bondibon ВВ0353 оптомПодписка на новости магазина

Подпишитесь на рассылку и получайте свежие новости и акции нашего магазина.

Новости магазина

Вернуться в раздел

Обзор товара

Комплект

Описание

Характеристики

Аксессуары

Отзывы

Похожие товары

Наличие

Файлы

Видео

Вернуться в разделОбзор товара

Комплект

Описание

Характеристики

Аксессуары

Отзывы

Похожие товары

Наличие

Файлы

Видео

Хит продаж

Отзывов: 0Добавить отзыв

Артикул: ВВ0353

Описание товара:

Логическая игра Bondibon Операция Перехват арт. SG 250 RU

SG 250 RU

Характеристики:

Все характеристики

Производитель

Bondibon

Публикация Game-House

1

Штрихкод

4895136003355

Код 1с

00-10000061

Тип товара

Настольная игра / Настольная игра

Артикул

ВВ0353

Высота в мм (мм)

240

Недоступно

РРЦ: 2 742 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Один поставщик по минимальным ценам

Аккуратно упакуем хрупкие товары

Быстрая отгрузка

Работаем с 2013 года

Только оригинальные игрушки

Описание товара

Эта объемная настольная игра для сыщиков всех возрастов, которые любят детективы, погони и расследования.

В комплект игры входит специальное игровое поле, красный автомобиль преступника, шесть полицейских расчётов, макеты зданий и буклет с заданиями и подсказками на русском языке.

Характеристики

Добавить отзыв

Похожие товары (8)

Быстрый просмотр

Настольная игра «КвестМастер 7»

РРЦ: 690 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Подробнее

Купить в 1 кликСравнение

В избранноеВ наличии

Хит продаж

Быстрый просмотр

Настольная игра «Бумажные кварталы»

РРЦ: 1 490 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Подробнее

Купить в 1 кликСравнение

В избранноеВ наличии

Распродажа

Быстрый просмотр

Обучающие игры Bondibon «Считай и проверяй», львенок, BOX

РРЦ: 1 242 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Подробнее

Купить в 1 кликСравнение

В избранноеВ наличии

Быстрый просмотр

Настольная игра ГЕОДОМ 8618 Флагомания. Россия

Россия

РРЦ: 539 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Подробнее

Купить в 1 кликСравнение

В избранноеВ наличии

Быстрый просмотр

Озадачник «Физика»

РРЦ: 650 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Подробнее

Купить в 1 кликСравнение

В избранноеВ наличии

Быстрый просмотр

Настольная игра BRAINY GAMES УМ522 Фигурные прятки

РРЦ: 436 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Подробнее

Купить в 1 кликСравнение

В избранноеВ наличии

Быстрый просмотр

Карточная игра Djeco «Богос»

РРЦ: 1 425 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Подробнее

Купить в 1 кликСравнение

В избранноеВ наличии

Быстрый просмотр

Игротека 9+

РРЦ: 2 970 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Подробнее

Купить в 1 кликСравнение

В избранноеВ наличии

Видео

youtube.com/embed/F1e-MdIC9FA» allowfullscreen=»»>Недоступно

РРЦ: 2 742 ₽

Цена будет доступна

после прохождения

регистрации

Оптовая цена скрыта

Узнать цену

Один поставщик по минимальным ценам

Ошибка

Закрыть окно

Логическая игра Bondibon Операция Перехват арт. SG 250 RU

Сайт обновлён. Если вы ранее были зарегистрированы, для авторизации, используйте ваш e-mail в

качестве логина и пароля. Более подробную информацию можно получить в telegram:

https://t.me/arch4g

Более подробную информацию можно получить в telegram:

https://t.me/arch4g

Операция по перехвату Годзиллы | [Официально] Нидзиген но Мори

Tweets by GODZILLA_AWAJI

Появятся великолепные актеры, и участники сразу же вовлекутся в мир Годзиллы с мощными кинематографическими образами, созданными Тохо, и оригинальной историей, созданной для этого аттракциона.

Есть два курса: «Курс наблюдения за телом», в котором вы входите в рот Годзиллы в натуральную величину и выполняете миссии на канатной дороге, и «Курс наблюдения за телом», в котором вы скользите рядом с Годзиллой.

*Вы можете выбрать 2 курса из 1 курса: «Курс мониторинга тела» и «Курс мониторинга поверхности тела».

Это стреляющий аттракцион, в котором используется специальный пистолет, чтобы удалить клетки Годзиллы, разбросанные по Годзилле, чтобы остановить рост. Уклоняйтесь от атак клеток Годзиллы и стремитесь набрать высокий балл.

Это первый в мире постоянно действующий музей Годзиллы, где вы можете ознакомиться с историей последующих «Годзилл» с помощью различных материалов. Вы можете увидеть экспонаты, которые можно увидеть только здесь, наряду со многими официальными материалами.

Вы можете редактировать видео и фотографии, которые вы сняли на месте, и приобрести только одно оригинальное видео и памятную фотографию в мире. Вы можете наслаждаться реализмом, как в съемочной студии.

Детский парк появляется в стратегии перехвата Годзиллы. Здесь есть зона, где вы можете поиграть с множеством мягких виниловых пластинок кайдзю и стать монстром.

Игра на разгадывание тайн, в которую можно играть, прогуливаясь по парку. Вы можете насладиться ограниченной историей, раскрывающей тайны, основанной на оригинальном сеттинге «Операции по перехвату Годзиллы» и различных AR-опытах с ним с помощью приложения для смартфона.

*Требуется покупка отдельного билета

Разгадайте тайны, скрытые вокруг Годзиллы, и заполните энциклопедию монстров, в которой популярные монстры Тохо, такие как Годзилла, Кинг Гидора и Мотра, появляются в трех измерениях своими руками!

Это официальное приложение, которым можно пользоваться локально, например, ралли марок AR «Собери совершенно секретные материалы!» Следуйте подсказкам, отображаемым на экране, чтобы собирать маркеры и разблокировать функцию фотосъемки Kaiju AR.

*За питание, покупку товаров и т. д. взимается дополнительная плата.

*Тарифы для детей действуют до конца марта года, когда они заканчивают начальную школу. Пожалуйста, предъявите что-нибудь, что показывает ваш возраст.

Пожалуйста, предъявите что-нибудь, что показывает ваш возраст.

*Дети до 4 лет бесплатно (Доступно только в театре и музее, Kaiju no Mori требует отдельной платы)

* Все входные билеты на аттракцион «Операция по перехвату Годзиллы» включают «Театр», «Типлайн», «Стрельба» , «Музей» и «Кайдзю-но Мори». Однако из соображений безопасности взрослые могут сопровождать детей только в Кайдзю-но Мори, дети не могут пользоваться канатной дорогой, а дети не могут пользоваться канатной дорогой.

*Лица в возрасте 11 лет и младше (учащиеся начальной школы и младше) должны находиться в сопровождении опекуна.

* Дети (рост 120 см и более, вес 25 кг и более), дети (рост менее 120 см или вес менее 25 кг)

* Минимальный рост 120 см и вес 25 кг или более необходимы для прохождения зиплайна.

*Цена включает налог.

*Билеты также продаются в саду Нидзиген-но-Мори (привилегии покупки через Интернет не включены)

* Официальный веб-сайт ограничен Открытки для предварительной покупки билетов будут раздаваться в местном «Штабе операции по перехвату Годзиллы».

Нажмите здесь, чтобы купить билеты

Нажмите здесь для получения подробной информации

Нажмите здесь для получения подробной информации

Как Годзилла приземлился на острове Авадзи,

Содержание «операции по перехвату» по канатной дороге и стрельбе,

Представлено с чувством реализма, как в фильме о Годзилле.

Установлен в зоне перед посещением аттракциона

Увидев эту работу в «театре»,

«Операция по перехвату Годзиллы — Национальный исследовательский центр Годзиллы в Авадзисиме -»

Вы можете наслаждаться видом на мир.

Сюжет/Основные моменты

Легендарный Годзилла впервые был замечен в ночь тайфуна, обрушившегося на остров Авадзи в начале эпохи Мэйдзи.

Годзилла, появившийся с высокими волнами, вытоптал остров, нанеся значительный ущерб, и правительство готовилось к очередной атаке Годзиллы.

И то, чего я боялся, стало реальностью, и Годзилла снова приземлился на острове Авадзи. Правительство немедленно начало реагировать.

Проведите Годзиллу к Нидзиген-но Мори, заблокируйте движение Годзиллы с помощью взрывчатки, заложенной в землю,

Когда ему в рот попадает ракета, начиненная наркотиком, Годзилла перестает действовать.

В настоящее время он находится под наблюдением Национального исследовательского центра Годзиллы Авадзисима, но Годзилла только прекратил свою деятельность.

Я не знаю, когда он начнется. Нам нужна ваша помощь, чтобы следить за его действиями. В ролях0027 Асами Ито Сатоши Иваго Кохей Аракава Кацухиро Шимамото Кэндзи Кавахара

Победа Кихара Рё Киучи (Sun TV) Мисаки Ёсимото (Sun TV)

Нобуюки Найто/Футоши Хаманака/Харуми Касаи

Хитоши Секигучи/Кейго Ивасаки/Такахиро Сакаи/ Сатоши Кувабара

Рассказчик : Дзюн Хасидзуме

Режиссер/сценарий: Казухиро Накагава/Продюсер: Кейдзи Ота/Продюсеры: Ёсихиро Сато, Ёсики Соэдзима

Помощник режиссёра: Гонсей Накаяма / Менеджер по производству: Миндзю Лян / Надзор за технологией отделки: Такуто Ватанабэ / Оператор: Ютака Адачи

Ассистент фотографа: Сатоси Ямадзаки, Аюму Оучи / Фотосъемка с дрона: Куниаки Сасаки / Освещение: Сатоси Фудзи

Ассистент по свету: Сюндзи Чидзива, Шиори Сето / Звукозапись: Манабу Като, Норито Соримачи / Искусство и оформление: Акира Сакамото

Ассистент художника/декоратора : Канако Вада Сугуру Накаясу/Костюм: Масато Араи/Ассистент по костюмам: Рири Сунако

Прическа и грим: Юми Кобаяши/ Ассистент по прическе и гриму: Асами Наката/ Монтаж: Тацума Фурукава/ Настройка звука: Наото Такэсима

Эффекты: Тору Ногути/Музыка: Юдзи Ивамото/Музыкальный звукоинженер: Такафуми Ито

Производство иллюстраций Годзиллы: Ёситоси Синомия, Рёко Кимура, Мегуми Исаяма / Производство древнего документа Годзиллы: Акихико Хасимото

Производство экрана: Наоки Нагаясу GAC / Производство экрана ( Комната управления NIGOD): Ринто Уэда

Цветокорректор: Кентаро Сима / Поддержка режиссуры: Шинья Намикава / Менеджер по производству: Юи Такенака Мидори Икегами

CG Продюсер: Хиромаса Иноуэ, Масаё Оно / CG супервайзер: Сатору Сасаки

3DCG: Саори Шимамура Шун Фукусима Карлос Сиори Араи

Композитор: Цуёси Накаяма Ёсиюки Тойока Дайсуке Кувабара Киёнори Ширао Ватару Отаке

Конференция по стратегии Годзиллы: Тэцуя Йошикава, Тацуя Сунако, Го Миядзаки

Визуальное сотрудничество: Sun TV/Chunichi Film Company/Harimanix

【сотрудничество 】

Кинокомпания Авадзисима / Кинокомпания Кобэ / Храм Изанаги

Город Авадзи/Ассоциация рыболовного кооператива Авадзисима Ивая/Скоростная автомагистраль Хонсю-Сикоку/Отель Sunroute Sopra Kobe

Toei Tokyo Studio / Tokusatsu Research Institute / Sanwa Eizaisha / Nippon Shomei / Suns Decor / Shirogumi / alphaliez

AURA/Chunichi Eigasha/ODEN STUDIO/DI FACTORY/Yoshiki Okada/Yuichiro Yamazaki

Tokyo Laboratory / Toho Visual Arts / Toho Music

Toho Studio / Toho Studio Service / Toho Post Production Center

Производство Производство: Cine Bazaar

Производство: Nijigen no Mori Toho

Твиты от GODZILLA_NIGOD

Attraction Co. , Ltd.

, Ltd.

Toho Visual Art Co., Ltd. Hobby Japan Co., Ltd.

BANDAI SPIRITS Co., Ltd. Bandai Co., Ltd.

Yuji Sakai Modeling Studio Co., Ltd.

Operation In(ter)ception: аэрокосмические и военные компании в прицеле кибершпионов

Исследователи ESET раскрывают целевые атаки на известные аэрокосмические и военные компании

В конце прошлого года мы обнаружили целевые атаки на аэрокосмические и военные компании в Европе и на Ближнем Востоке, активен с сентября по декабрь 2019 г.. Совместное расследование с двумя пострадавшими европейскими компаниями позволило нам получить представление об операции и обнаружить ранее незадокументированное вредоносное ПО.

Этот пост в блоге прольет свет на то, как разворачивались атаки. Полное исследование можно найти в нашем официальном документе «Операция «Перехват»: целенаправленные атаки на европейские аэрокосмические и военные компании».

Атаки, которые мы назвали Operation In(ter)ception на основе родственного образца вредоносного ПО Inception. dll, были нацелены на то, чтобы оставаться незамеченными.

dll, были нацелены на то, чтобы оставаться незамеченными.

Чтобы скомпрометировать свои цели, злоумышленники использовали социальную инженерию через LinkedIn, прикрываясь уловкой привлекательных, но фиктивных предложений работы. Установив первоначальный плацдарм, злоумышленники развернули собственное многоступенчатое вредоносное ПО вместе с модифицированными инструментами с открытым исходным кодом. Помимо вредоносного ПО, злоумышленники использовали тактику «живения за счет земли», злоупотребляя законными инструментами и функциями ОС. Чтобы избежать обнаружения, использовалось несколько методов, включая подпись кода, регулярную перекомпиляцию вредоносного ПО и выдачу себя за законное программное обеспечение и компании.

Согласно нашему расследованию, основной целью операции был шпионаж. Однако в одном из исследованных нами случаев злоумышленники попытались монетизировать доступ к учетной записи электронной почты жертвы с помощью компрометации корпоративной электронной почты (BEC) в качестве заключительного этапа операции.

Хотя мы не нашли веских доказательств связи атак с известным злоумышленником, мы обнаружили несколько намеков, указывающих на возможную связь с группой Lazarus, включая сходство в нацеливании, среде разработки и используемых методах антианализа.

Первоначальная компрометация

В рамках начальной фазы компрометации злоумышленники в ходе операции «Перехват» создали поддельные учетные записи LinkedIn, выдавая себя за представителей отдела кадров известных компаний аэрокосмической и оборонной промышленности. В нашем расследовании мы видели профили, выдающие себя за Collins Aerospace (ранее Rockwell Collins) и General Dynamics, обе крупные американские корпорации в этой области.

С настроенными профилями злоумышленники искали сотрудников целевых компаний и отправляли им сообщения с фиктивными предложениями о работе, используя функцию обмена сообщениями LinkedIn, как показано на рис. 1. ( Примечание : Поддельные учетные записи LinkedIn больше не существуют. )

)

Рисунок 1. Поддельное предложение о работе, отправленное через LinkedIn сотрудникам одной из целевых компаний в разговор, замаскированный под документы, связанные с рассматриваемым предложением о работе. На рис. 2 показан пример такой связи.

Рисунок 2. Коммуникация между злоумышленниками и сотрудником одной из атакуемых компаний

Чтобы отправить вредоносные файлы, злоумышленники использовали либо напрямую LinkedIn, либо комбинацию электронной почты и OneDrive. Для последнего варианта злоумышленники использовали поддельные учетные записи электронной почты, соответствующие их поддельным профилям LinkedIn, и включили ссылки OneDrive, на которых размещены файлы.

Общий файл представлял собой защищенный паролем архив RAR, содержащий файл LNK. При открытии файл LNK запускал командную строку, которая открывала удаленный файл PDF в браузере цели по умолчанию.

Этот PDF-файл, казалось бы, содержащий информацию о заработной плате для известных должностей, на самом деле служил приманкой; в фоновом режиме командная строка создала новую папку и скопировала в нее утилиту командной строки WMI (WMIC. exe), переименовав утилиту в процессе. Наконец, он создал запланированную задачу, настроенную на периодическое выполнение удаленного сценария XSL через скопированный файл WMIC.exe.

exe), переименовав утилиту в процессе. Наконец, он создал запланированную задачу, настроенную на периодическое выполнение удаленного сценария XSL через скопированный файл WMIC.exe.

Это позволило злоумышленникам закрепиться внутри компании-мишени и закрепиться на скомпрометированном компьютере. На рис. 3 показаны шаги, ведущие к компрометации.

Рис. 3. Сценарий атаки от первоначального контакта до компрометации

Инструменты и методы злоумышленника

Операция «В(тер)цепция» инструменты.

Мы видели следующие компоненты:

- Пользовательский загрузчик (этап 1)

- Пользовательский бэкдор (этап 2)

- Модифицированная версия PowerShdll — инструмент для запуска кода PowerShell без использования powershell.exe

- Пользовательские загрузчики DLL, используемые для выполнения пользовательского вредоносного ПО

- Beacon DLL, вероятно, используется для проверки подключений к удаленным серверам

- Пользовательская сборка dbxcli — клиент командной строки с открытым исходным кодом для Dropbox; используется для эксфильтрации данных

В типичном сценарии вредоносное ПО Этапа 1 — пользовательский загрузчик — было загружено с помощью удаленного сценария XSL (описанного в разделе Первоначальная компрометация ) и выполнено с помощью утилиты rundll32. Однако мы также видели случаи, когда злоумышленники использовали один из своих пользовательских загрузчиков DLL для запуска вредоносного ПО этапа 1. Основная цель пользовательского загрузчика — загрузить полезную нагрузку этапа 2 и запустить ее в своей памяти.

Однако мы также видели случаи, когда злоумышленники использовали один из своих пользовательских загрузчиков DLL для запуска вредоносного ПО этапа 1. Основная цель пользовательского загрузчика — загрузить полезную нагрузку этапа 2 и запустить ее в своей памяти.

Полезная нагрузка Этапа 2 представляет собой модульный бэкдор в виде библиотеки DLL, написанной на C++. Он периодически отправляет запросы на сервер и выполняет определенные действия на основе полученных команд, таких как отправка основной информации о компьютере, загрузка модуля или изменение конфигурации. Хотя мы не восстановили какие-либо модули, полученные бэкдором с его C&C-сервера, мы обнаружили признаки того, что модуль использовался для загрузки PowerShdll.

Помимо вредоносного ПО, злоумышленники использовали тактику «живения за счет земли», злоупотребляя законными инструментами и функциями ОС для выполнения различных вредоносных операций, пытаясь остаться незамеченными. Что касается конкретных методов, мы обнаружили, что злоумышленники использовали WMIC для интерпретации удаленных сценариев XSL, certutil для декодирования загружаемых полезных данных в кодировке base64 и rundll32 и regsvr32 для запуска своих собственных вредоносных программ.

На рис. 4 показано, как различные компоненты взаимодействовали во время выполнения вредоносной программы. Рис. 4. Процесс выполнения вредоносного ПО

Во-первых, злоумышленники замаскировали свои файлы и папки, дав им законно звучащие имена. Для этого злоумышленники использовали названия известного программного обеспечения и компаний, таких как Intel, NVidia, Skype, OneDrive и Mozilla. Например, мы нашли вредоносные файлы со следующими путями:

- C:\ProgramData\DellTPad\DellTPadRepair.exe

- C:\Intel\IntelV.cgi

Интересно, что переименовывались не только вредоносные файлы — злоумышленники также манипулировали злоупотребляемыми утилитами Windows. Они скопировали утилиты в новую папку (например, C:\NVIDIA) и переименовали их (например, regsvr32.exe был переименован в NvDaemon.exe)

. и инструмент dbxcli. Сертификат выдан в октябре 2019 года.– пока атаки были активны – до 16:20 ООО «Софтвер». Согласно нашим исследованиям, 16:20 Software, LLC — это существующая компания из Пенсильвании, США, зарегистрированная в мае 2010 года.

Наконец, злоумышленники также реализовали методы антианализа в своих собственных вредоносных программах, такие как выравнивание потока управления и динамическая загрузка API.

Сбор и эксфильтрация данных

Согласно нашему исследованию, злоумышленники использовали специальную сборку dbxcli, клиента командной строки с открытым исходным кодом для Dropbox, для эксфильтрации данных, собранных от их целей. К сожалению, ни анализ вредоносных программ, ни расследование не позволили нам понять, за какими файлами охотились злоумышленники Operation In(ter)ception. Однако названия должностей сотрудников, ставших жертвами через LinkedIn, позволяют предположить, что злоумышленников интересовала техническая и бизнес-информация.

Компрометация деловой электронной почты

В одном из расследуемых случаев злоумышленники не остановились на краже данных — на завершающем этапе операции они попытались монетизировать доступ к электронной почте жертвы с помощью BEC-атаки.

Сначала, используя существующую связь в электронных письмах жертвы, злоумышленники попытались манипулировать клиентом целевой компании, чтобы оплатить ожидающий счет на его банковский счет, как показано на рисунке 5. Для дальнейшего общения с клиентом они использовали свои собственные адрес электронной почты, имитирующий адрес жертвы.

Здесь злоумышленники не увенчались успехом — вместо оплаты счета клиент ответил запросами о запрошенной сумме. Когда злоумышленники призвали клиента заплатить, клиент в конечном итоге связался с правильным адресом электронной почты жертвы по поводу проблемы, подняв тревогу на стороне жертвы.

Рисунок 5. Электронное письмо BEC, отправленное с скомпрометированной учетной записи электронной почты жертвы Группа Лазаря. Примечательно, что мы обнаружили сходство в таргетинге, использовании поддельных учетных записей LinkedIn, среде разработки и применяемых методах антианализа. Кроме того, мы видели вариант вредоносного ПО этапа 1, который содержал образец Win32/NukeSped. FX, принадлежащий к набору вредоносных инструментов, который ESET относит к группе Lazarus.

FX, принадлежащий к набору вредоносных инструментов, который ESET относит к группе Lazarus.

Заключение

Наше расследование выявило узконаправленную операцию, примечательную убедительной схемой социальной инженерии на основе LinkedIn, настраиваемым модульным вредоносным ПО и хитрыми приемами уклонения от обнаружения. Интересно, что в то время как операция In(ter)ception демонстрировала все признаки кибершпионажа, злоумышленники, очевидно, также преследовали цель получения финансовой выгоды, о чем свидетельствует попытка атаки BEC.

Особая благодарность Михалу Чебаку за его работу над этим расследованием.

Полное описание атак, а также технический анализ ранее не задокументированного вредоносного ПО и индикаторов компрометации (IoC) см. в нашей статье «Операция перехвата: целенаправленные атаки на европейские аэрокосмические и военные компании». .

IoC, собранные в результате атак, также можно найти в репозитории ESET GitHub.

Методы MITRE ATT&CK

| Тактика | ID | Название | Описание |

|---|---|---|---|

| Начальный доступ | T1194 | Целевой фишинг через службу | LinkedIn используется для связи с целью и предоставления вредоносного вложения. |

| Выполнение | T1059 | Интерфейс командной строки | cmd.exe используется для создания запланированной задачи для интерпретации вредоносного сценария XSL через WMIC. |

| T1106 | Выполнение через API | Вредоносное ПО использует API CreateProcessA для запуска другого исполняемого файла. | |

| T1086 | PowerShell | Настраиваемая .NET DLL используется для интерпретации команд PowerShell. | |

| T1117 | Regsvr32 | Утилита regsvr32 используется для выполнения компонентов вредоносных программ. | |

| T1085 | Rundll32 | Утилита rundll32 используется для запуска вредоносных компонентов. | |

| T1053 | Запланированная задача | WMIC запланирована для интерпретации удаленных сценариев XSL. | |

| T1047 | Инструментарий управления Windows | WMIC используется для интерпретации удаленных сценариев XSL. | |

| T1035 | Выполнение службы | Служба создается для выполнения вредоносного ПО. | |

| T1204 | Выполнение пользователем | Злоумышленник рассчитывает на то, что жертва извлечет и запустит файл LNK из архива RAR, полученного во вложении электронной почты. | |

| Т1220 | Обработка сценариев XSL | WMIC используется для интерпретации удаленных сценариев XSL. | |

| Устойчивость | T1050 | Новая служба | Служба создается для обеспечения устойчивости вредоносного ПО. |

| T1053 | Запланированная задача | При выполнении файла LNK создается запланированная задача, которая периодически выполняет WMIC. | |

| Защита от уклонения | T1116 | Подпись кода | Вредоносное ПО, подписанное сертификатом, выданным для «16:20 Software, LLC». |

| T1140 | Деобфускация/декодирование файлов или информации | certutil. exe используется для декодирования двоичных файлов вредоносных программ в кодировке base64. exe используется для декодирования двоичных файлов вредоносных программ в кодировке base64. | |

| T1070 | Удаление индикатора на хосте | Злоумышленники пытаются удалить сгенерированные артефакты. | |

| T1036 | Маскарадинг | Каталоги и файлы вредоносных программ называются законными программами или компаниями или похожи на них. | |

| T1027 | Зашифрованные файлы или информация | Вредоносное ПО сильно замаскировано и доставляется в кодировке base64. | |

| T1117 | Regsvr32 | Утилита regsvr32 используется для выполнения компонентов вредоносных программ. | |

| T1085 | Rundll32 | Утилита rundll32 используется для запуска вредоносных компонентов. | |

| T1078 | Действительные учетные записи | Злоумышленник использует скомпрометированные учетные данные для входа в другие системы. | |

| T1220 | Обработка сценариев XSL | WMIC используется для интерпретации удаленных сценариев XSL. | |

| Доступ к учетным данным | T1110 | Брутфорс | Злоумышленник пытается взломать системные учетные записи. |

| Обнаружение | T1087 | Обнаружение учетной записи | Злоумышленник запрашивает сервер AD для получения системных учетных записей. |

| T1012 | Реестр запросов | Вредоносное ПО может запрашивать реестр для получения такой информации, как название продукта Windows и имя процессора. | |

| T1018 | Обнаружение удаленной системы | Злоумышленник сканирует IP-подсети для получения списка других машин. | |

| T1082 | Обнаружение информации о системе | Вредоносное ПО может собирать информацию, такую как название продукта Windows, имя процессора, имя пользователя и т. д. | |

| Коллекция | T1005 | Данные из локальной системы | Злоумышленник собирает конфиденциальные данные и пытается загрузить их с помощью клиента Dropbox CLI. |